Proofpoint alerta sobre la distribución de troyanos para el control remoto de equipos en aviación y defensa-noticia defensa.com - Noticias Defensa CIBERSEGURIDAD

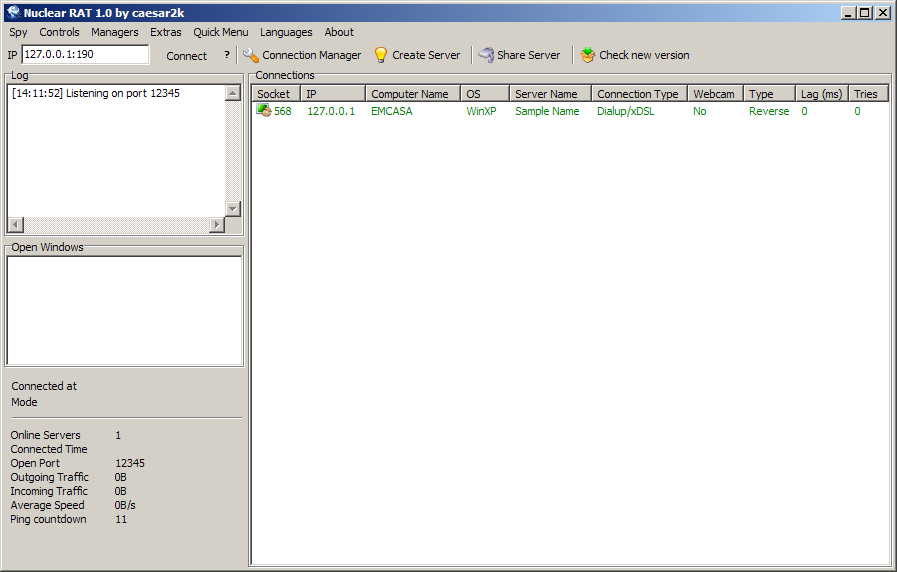

Videotutorial ¿Qué es un troyano de acceso remoto o RAT? - Ataques, amenazas y vulnerabilidades de ciberseguridad (CompTIA Security+ SY0-601) | LinkedIn Learning, antes Lynda.com

Los troyanos de acceso remoto ganan protagonismo entre los ciberdelincuentes | El Candelero Tecnológico

Videotutorial RAT (Troyano de Acceso Remoto) - Fundamentos de la ciberseguridad para profesionales IT | LinkedIn Learning, antes Lynda.com

Sistema estabilizador de 6 ejes T28 troyano, Control remoto, Aerobatic, 400mm, completamente ensamblado|Aviones con radiocontrol| - AliExpress

Eachine Mini Avión de control remoto T 28 troyano EPP, 400mm de envergadura, 2,4G, 6 ejes, giroscopio, entrenador, ala fija RTF, retorno de una tecla para principiantes|Aviones con radiocontrol| - AliExpress